Netcat

작성자 정보

- 웹관리자 작성

- 작성일

컨텐츠 정보

- 6,591 조회

- 0 추천

- 목록

본문

| !-->!-->!-->

Netcat 목차 ? 소개 ? 설치 ? 옵션설명 ? 사용법 ? 참고문헌 또는 URL !--> | |

| !-->1. 소개 !-->!--> | |

| !-->

!--> |

!-->Netcat(이하 nc로 표기)은 Network connection 에서 raw-data read, write를 할수 있는 유틸리티 프로그램입니다. 일반적으로는 UNIX의 cat과 비슷한 사용법을 가지고 있지만 cat이 파일에 쓰거나 읽듯이 nc는 네트워크에 읽거나 쓸수 있습니다. 이것은 스크립트와 병용하여 network에 대한 debugging, testing tool로써 매우 편리하고, 원하는 포트로 원하는 데이터를 주고받을수 있는 특징때문에 해킹에도 널리 이용되며, 컴퓨터 포렌식에 있어서 라이브시스템의 데이터를 손상없이 가져오기위해서도 사용될수 있습니다.

|

| !-->2 . !-->설치 !-->!--> | |

| !-->

!--> |

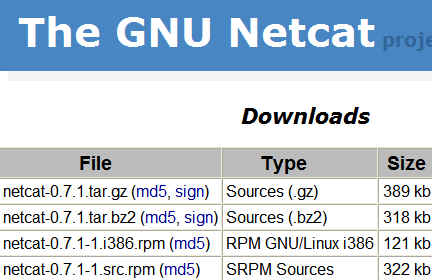

!-->리눅스에서 사용가능한 nc은 http://netcat.sourceforge.net/ 에서 다운로드 받을수 있으며 RPM ,Source 가 제공됩니다 !-->

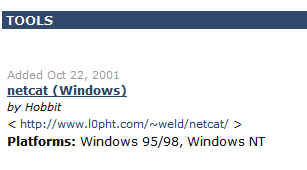

윈도우에서 nc을 사용하시려면 http://www.securityfocus.com/tools/139/scoreit 에서 윈도우용 nc를 다운받아서 사용하실수 있습니다.

|

| !-->3 . !-->옵션 설명 !-->!--> | |

| !-->

!--> |

!-->usage: nc [options] [target host] [ports] -n : 호스트 네임과 포트를 숫자로만 입력받는다. -v : verbosity 를 증가 시킨다. 더 많은 정보를 얻을수 있다. -o [filename]: 보내거나 받은 데이터를 헥스덤프하여 파일에 저장한다. -u : TCP connection 대신에 UDP connection 이 이루어 진다. -p [port number or name]: local-port 를 지정한다. 주로 -l 과 같이 사용하게 된다. -s [ip address or DNS]: local ip address 를 지정한다. 모든 플렛폼에서 지원되지는 않는다. -l : listen 모드로 nc을 띠우게 된다. 당연히 target host는 입력하지 않는다. -p와 같이 사용하게 된다. nc를 server 로서 쓸때 사용. -e [filename]: -DGAPING_SECURITY_HOLE 옵션으로 Make 되었을 때 사용가능하다. connection 이 이루어 졌을 때 file을 exec 시킨다. -l 과 같이 사용되면 한 instance만을 사용하는 inetd와 비슷하다. -t : -DTELNET 옵션으로 컴파일 되었을 때 사용가능하다. telnetd에 접속이 가능하도록 접속시 telnet과 같은 협상과정을 거친다. -i [interval time]: nc는 일반적으로 8K 씩 데이터를 보내고 받는데 그렇게 Standard input의 한 라인씩 interval time마다 보내게 된다. -z : connection을 이루기위한 최소한의 데이터 외에는 보내지 않도록 하는 옵션. -r : port 지정이 여러개로 되어 있으면 이때 scanning 순서를 randomize하고 (일반적으로 범위로 지정하면 높은 번호의 포트부터 스캔한다) 또한 -p 옵션에서 지정가능한 local port도 randomize 합니다. 이때 주의 할 것은 -p가 -r을 override 한다는 것입니다. !--> |

| !-->4 . !-->사용법 !-->!--> | |

| !-->

!--> |

!-->multi-port connection 1.1.1.1. nc [target host] 20-30

1.1.1.2. nc -v -w 3 -z 210.183.235.15 20-30, 70-90

1.1.1.3. 1.1.1.4. # nc -v -w 3 -z ostsc.co.kr 20-30, 70-90 1.1.1.5. DNS fwd/rev mismatch: ostsc.co.kr.ostsc.co.kr != ns.ostsc.co.kr 1.1.1.6. ostsc.co.kr.ostsc.co.kr [210.183.235.13] 22 (ssh) open 1.1.1.7. ostsc.co.kr.ostsc.co.kr [210.183.235.13] 80 (http) open 1.1.1.8. ostsc.co.kr.ostsc.co.kr [210.183.235.13] 79 (finger) open

1.1.1.9. echo QUIT l nc -v -w 3 [target host] [ports] 라고 하면 응답이나 에러메세지로부터 버전정보등도 얻을 수 있습니다. 아래의 실행결과를 보면 각 포트에서 알려주는 메세지를 확인할수 있습니다 1.1.1.10. [root@tsc13 ~/work] 1.1.1.11. # echo QUIT|nc -v -w 3 ostsc.co.kr 10-80 1.1.1.12. DNS fwd/rev mismatch: ostsc.co.kr.ostsc.co.kr != ns.ostsc.co.kr 1.1.1.13. ostsc.co.kr.ostsc.co.kr [210.183.235.13] 80 (http) open 1.1.1.14. 1.1.1.15. 1.1.1.16. 1.1.1.17. 1.1.1.18. Method Not Implemented1.1.1.19. QUIT to /index.html not supported. 1.1.1.20. 1.1.1.21. 1.1.1.22. Apache/2.0.51 (Fedora) Server at 210.183.235.13 Port 801.1.1.23. 1.1.1.24. ostsc.co.kr.ostsc.co.kr [210.183.235.13] 79 (finger) open 1.1.1.25. ** UNAUTHORIZED ACCESS PROHIBITED *** YOUR CONNECTION ATTEMPT HAS BEEN LOGGED. GO AWAY.ostsc.co.kr.ostsc.co.kr [210.183.235.13] 53 (domain) open 1.1.1.26. ostsc.co.kr.ostsc.co.kr [210.183.235.13] 22 (ssh) open 1.1.1.27. ostsc.co.kr.ostsc.co.kr [210.183.235.13] 15 (netstat) open 1.1.1.28. ** UNAUTHORIZED ACCESS PROHIBITED *** YOUR CONNECTION ATTEMPT HAS BEEN LOGGED. GO AWAY.ostsc.co.kr.ostsc.co.kr [210.183.235.13] 11 (systat) open 1.1.1.29. ** UNAUTHORIZED ACCESS PROHIBITED *** YOUR CONNECTION ATTEMPT HAS BEEN LOGGED. GO AWAY.

nc을 이용하여 DATA를 전송하는 방법을 알아보겠습니다 전송받을 시스템에서는 nc을 대기모드로 작동시켜 둡니다.

1.1.1.31. tar cfp - /some/dir l compress -c l nc -w 3 [other machine] 1234 !--> |

| !-->5 . !-->성능테스트 !-->!--> | |

| !-->!--> |

!-->nc를 이용해서 큰 데이터를 서로 보내고 받음으로써 network의 performance를 테스트할수 있습니다 A 서버 1.1.1.1. $ yes BBBBBBBBBBBBBBBBBBBBBB l /tmp/nc x.x.x.x 2222 >/dev/null

1.1.1.2. $ yes AAAAAAAAAAAAAAAAAAAAAA l nc -v -v -l -p 2222 >/dev/null B가 많이 보냄 !--> |

| !-->6 . !-->프로그램에서 활용 !-->!--> | |

| !-->

!--> |

!-->쉘 스크립트에서 데이터의 전송에 사용할수도 보낼 수 있습니다 !--> |

| !-->7 . !-->컴퓨터 포렌식에 활용 !-->!--> | |

| !-->!--> |

!-->분석할 시스템에서 nc을 이용해서 조사대상 시스템으로부터 복사할 파티션을 저장하도록 설정해 둡니다

|

| !-->8 . !-->참고문헌 또는 URL !-->!--> | |

| !-->

!--> |

!-->http://security.kaist.ac.kr/docs/netcat.html http://www.oac.uci.edu/indiv/franklin/doc/netcat.html !--> |

관련자료

-

이전

-

다음